SISTEM KEAMANAN TEK. INFORMASI*

TUGAS 1MEMBUAT RESUME BAB I-III

Nama : Shinta Larasati

NPM : 16115551

Kelas : 4KA23

Dosen : Kurniawan B. Prianto,

S.Kom.SH.MM

S1 – Sistem Informasi

Fakultas Ilmu Komputer dan Teknologi

Informasi

Universitas Gunadarma

Universitas Gunadarma

2018

Pokok Bahasan : Pengantar

Sub Pokok Bahasan :

·

1. Masalah keamanan sistem komputer secara

umum.

·

2. Masalah etika.

·

3. Dasar-dasar gangguan keamanan komputer.

·

4. Prinsip

dasar perancangan sistem yang aman.

1.1 Masalah Keamanan Sistem Komputer

secara Umum

Pada saat computer diperkenalkan

pertama kali, ukuran komputer sangat besar, langka, dan sangat mahal. Keamanan

komputer hanya salah satu aspek dari keamanan secara keseluruhan dari asset

organisasi. Pada 1970-an, teknologi komunikasi berubah, dan dengan itu

cara-cara berkomunikasi juga berubah, pengguna yang berhubungan dengan komputer

dan data dapat bertukar informasi dengan menggunakan jaringan telepon. Komputer

merambah ke bidang bisnis dengan mulai menyimpan informasi secara online dan

terkoneksi dengan jaringan secara bersama-sama dan dengan mainframe yang berisi

database.

Dengan di mulainya computer dan

jaringan untuk keperluan bisnis maka mulai muncul masalah keamanan computer

terutama menyangkut pencurian data dan informasi. Sehingga masalah keamanan

computer tidak lagi terfokus pada masalah fisik dan lokasi, tetapi di tambah

dengan masalah kemanan data dan informasi.

Keamanan sistem

komputer adalah untuk menjamin sumber daya tidak digunakan atau dimodifikasi oleh orang yang tak berhak. Pengamanan

termasuk masalah teknis, manajeral, legalitas dan politis.

Keamanan sistem terbagi menjadi 3 yaitu

:

1. Keamanan

eksternal (external

security)

Berkaitan

dengan pengamanan fasilitas komputer dari penyusup dan bencana seperti

kebakaran dan kebanjiran.

kebakaran dan kebanjiran.

2.

Keamanan interface pemakai (user interface security)

Berkaitan

dengan identifikasi pemakai sebelum pemakai diijinkan mengkases program dan

data yang disimpan.

3.

Keamanan

internal

(internal security)

Berkaitan

dengan keamanan beragam kendali yang dibangun pada perangkat keras dan sistem

operasi yang menjamin operasi yang handal dan tak terkorupsi untuk menjaga

integritas program dan data.

Beberapa hal yang menjadikan

kejahatan komputer terus terjadi dan cenderung meningkat adalah sebagai berikut

:

- Meningkatnya pengguna komputer dan internet

- Banyaknya software yang pada awalnya digunakan untuk melakukan audit sebuah system dengan cara mencari kelemahan dan celah yang mungkin disalahgunakan untuk melakukan scanning system orang lain.

- Banyaknya software-software untuk melakukan penyusupan yang tersedia di Internet dan bisa di download secara gratis.

- Meningkatnya kemampuan pengguna komputer dan internet

- Desentralisasi server sehingga lebih banyak system yang harus ditangani, sementara SDM terbatas.

- Kurangnya hukum yang mengatur kejahatan komputer.

- Semakin banyaknya perusahaan yang menghubungkan jaringan LAN mereka ke Internet.

- Meningkatnya aplikasi bisnis yang menggunakan internet.

- Banyaknya software yang mempunyai kelemahan (bugs).

1.2 Masalah Etika

Masalah etika juga mendapat perhatian dalam pengembangan dan pemakaian system informasi. Masalah ini diidentifikasi oleh Richard Mason pada tahun 1986 yang mencakup privasi, akurasi, properti, dan akses, yang dikenal dengan akronim PAPA.

Masalah etika juga mendapat perhatian dalam pengembangan dan pemakaian system informasi. Masalah ini diidentifikasi oleh Richard Mason pada tahun 1986 yang mencakup privasi, akurasi, properti, dan akses, yang dikenal dengan akronim PAPA.

1.Privasi

Privasi menyangkut hak individu untuk mempertahankan informasipribadi dari pengaksesan oleh orang lainyang tidak diberi izin unruk melakukannya. Privasi dibedakan menjadi privasi fisik dan privasi informasi (Alter, 2002). Privasi fidik adalah hak seseorang untk mencegah sseseorang yangtidak dikehendaki terhadap waktu, ruang, dan properti (hak milik), sedangkan privasi informasi adalah hak individu untuk menentukan kapan, bagaimana, dan apa saja informasi yang ingin dikomunikasikan dengan pihak lain.

Privasi menyangkut hak individu untuk mempertahankan informasipribadi dari pengaksesan oleh orang lainyang tidak diberi izin unruk melakukannya. Privasi dibedakan menjadi privasi fisik dan privasi informasi (Alter, 2002). Privasi fidik adalah hak seseorang untk mencegah sseseorang yangtidak dikehendaki terhadap waktu, ruang, dan properti (hak milik), sedangkan privasi informasi adalah hak individu untuk menentukan kapan, bagaimana, dan apa saja informasi yang ingin dikomunikasikan dengan pihak lain.

2.Akurasi

Akurasi terhadap informasi merupakan factor yang harus dpenuhi oleh sebuah sistem informasi. Ketidak akurasian informasi dapat menimbulkan hal yang mengganggu, merugikan, dan bahkan membahayakan. Mengingat data dalam sistem informasi menjadi bahan dalam pengambilan keputusan, keakurasiannya benar-benar harus diperhatikan.

Akurasi terhadap informasi merupakan factor yang harus dpenuhi oleh sebuah sistem informasi. Ketidak akurasian informasi dapat menimbulkan hal yang mengganggu, merugikan, dan bahkan membahayakan. Mengingat data dalam sistem informasi menjadi bahan dalam pengambilan keputusan, keakurasiannya benar-benar harus diperhatikan.

3.Properti

Perlindungan terhadap hak properti yangsedang figalakkan saat ini yaitu dikenaldengan sebutan HAKI(hak atas kekayaan intelektual). Di Amerika Serikat, kekayaan intelektual diatur melalui tiga mekanisme, yaitu hak cipta (copyright), paten, dan rahasia perdagangan (trade secret).

- Hak cipta, adalah hak yang dijamin oleh kekuatan hokum yang melarang penduplikasian kekayaanintelektual tanpa seizin pemegangnya. Hak ini mudah untuk didapatkan dan diberikan kepada pemegangnya selamamasa hidup penciptanya plus 70 tahun.

- Paten, merupakan bentuk perlindungan terhadap kekayaan intelektual yang paling sulitdidapatkan karena hanya diberikan pada penemuan-penemuan inovatif dan sangat berguna. Hukum paten memberikanperlindungan selama 20 tahun.

- Rahasia perdagangan, hukum rahasia perdagangan melindungi kekayaan intelektual melalui lisensi atau kontrak. Pada lisensi perangkat lunak, seseorang yang menandatangani kontrak menyetujui untuk tidak menyalin perangkat lunak tersebut untuk diserahkan kepada oranglain atau dijual.

Perlindungan terhadap hak properti yangsedang figalakkan saat ini yaitu dikenaldengan sebutan HAKI(hak atas kekayaan intelektual). Di Amerika Serikat, kekayaan intelektual diatur melalui tiga mekanisme, yaitu hak cipta (copyright), paten, dan rahasia perdagangan (trade secret).

- Hak cipta, adalah hak yang dijamin oleh kekuatan hokum yang melarang penduplikasian kekayaanintelektual tanpa seizin pemegangnya. Hak ini mudah untuk didapatkan dan diberikan kepada pemegangnya selamamasa hidup penciptanya plus 70 tahun.

- Paten, merupakan bentuk perlindungan terhadap kekayaan intelektual yang paling sulitdidapatkan karena hanya diberikan pada penemuan-penemuan inovatif dan sangat berguna. Hukum paten memberikanperlindungan selama 20 tahun.

- Rahasia perdagangan, hukum rahasia perdagangan melindungi kekayaan intelektual melalui lisensi atau kontrak. Pada lisensi perangkat lunak, seseorang yang menandatangani kontrak menyetujui untuk tidak menyalin perangkat lunak tersebut untuk diserahkan kepada oranglain atau dijual.

4.Akses

Fokus dari masalah akses adalah pada penyediaan akses untuk semua kalangan. Teknologi informasi diharapkan tidak menjadi halangan dalam melakukan pengaksesan terhadap informasi bagi kelompok orang tertentu, tetapi justru untuk mendukung pengaksesan untuk semua pihak.

Fokus dari masalah akses adalah pada penyediaan akses untuk semua kalangan. Teknologi informasi diharapkan tidak menjadi halangan dalam melakukan pengaksesan terhadap informasi bagi kelompok orang tertentu, tetapi justru untuk mendukung pengaksesan untuk semua pihak.

1.3 Dasar-dasar Gangguan

Keamanan Komputer

Salah satu gangguan keamanan pada komputer yang paling dikenal adalah virus, namun perlu diketahui selain virus ada beberapa ganggunan/ancaman yang juga perlu diwaspadai terutama dari internet.

Salah satu gangguan keamanan pada komputer yang paling dikenal adalah virus, namun perlu diketahui selain virus ada beberapa ganggunan/ancaman yang juga perlu diwaspadai terutama dari internet.

Gangguan/serangan yang bisa terjadi

terhadap komputer adalah sebagai berikut :

1.Sniffing

Pembacaan data yang bukan tujuannya ini dikenal sebagai sniff. Program Sniffer yang digunakan adalah Network Monitor dari Distinct Corporation. Program ini merupakan versi trial yang berumur 10 hari. Di dalam komunikasi TCP/IP atau yang menggunakan model komunikasi 7 layer OSI, sebuah komputer akan mengirim data dengan alamat komputer tujuan. Pada sebuah LAN dengan topologi bus atau star dengan menggunakan hub yang tidak dapat melakukan switch (hub tersebut melakukan broadcast), setiap komputer dalam jaringan tersebut menerima data tersebut. Standarnya hanya komputer dengan alamat yang bersesuaian dengan alamat tujuanlah yang akan mengambil data tersebut. Tetapi pada saat snif, komputer dengan alamat bukan alamat tujuan tetap mengambil data tersebut. Dengan adanya sniffer ini, maka usaha untuk melakukan kriptografi dalam database (dalam hal ini login user dan password) akan sia-sia saja.

1.Sniffing

Pembacaan data yang bukan tujuannya ini dikenal sebagai sniff. Program Sniffer yang digunakan adalah Network Monitor dari Distinct Corporation. Program ini merupakan versi trial yang berumur 10 hari. Di dalam komunikasi TCP/IP atau yang menggunakan model komunikasi 7 layer OSI, sebuah komputer akan mengirim data dengan alamat komputer tujuan. Pada sebuah LAN dengan topologi bus atau star dengan menggunakan hub yang tidak dapat melakukan switch (hub tersebut melakukan broadcast), setiap komputer dalam jaringan tersebut menerima data tersebut. Standarnya hanya komputer dengan alamat yang bersesuaian dengan alamat tujuanlah yang akan mengambil data tersebut. Tetapi pada saat snif, komputer dengan alamat bukan alamat tujuan tetap mengambil data tersebut. Dengan adanya sniffer ini, maka usaha untuk melakukan kriptografi dalam database (dalam hal ini login user dan password) akan sia-sia saja.

2. Spoofing

Teknik

Spoofing adalah pemalsuan alamat IP attacker sehingga sasaran menganggap alamat

IP attacker adalah alamat IP dari host di dalam network bukan dari luar

network. Misalkan attacker mempunyai IP address 66.25.xx.xx ketika attacker

melakukan serangan jenis ini maka network yang diserang akan menganggap IP

attacker adalah bagian dari network-nya misal 192.xx.xx.x.

3.FingerExploit

Awal penggunaan finger exploit adalah untuk sharing informasi di antara pengguna dalam sebuah jaringan. Namun seiring berkembangnya tingkat kejahatan dalam dunia komputer, banyak terjadi salah penggunaan dari tools ini, karena melalui tools ini sistem keamanan sangat minim bahkan tidak ada sama sekali.

Awal penggunaan finger exploit adalah untuk sharing informasi di antara pengguna dalam sebuah jaringan. Namun seiring berkembangnya tingkat kejahatan dalam dunia komputer, banyak terjadi salah penggunaan dari tools ini, karena melalui tools ini sistem keamanan sangat minim bahkan tidak ada sama sekali.

4.BruteForce

Brute force adalah salah satu metode dalam penjebolan keamanan yang menggunakan password. Brute force adalah salah satu bagian dari password guessing, hanya saja bedanya adalah waktu yang dipakai dalam brute force lebih singkat dari password guessing karena metode brute force menggunakan beberapa tools cracking untuk mendapatkan password yang dicari.

Brute force adalah salah satu metode dalam penjebolan keamanan yang menggunakan password. Brute force adalah salah satu bagian dari password guessing, hanya saja bedanya adalah waktu yang dipakai dalam brute force lebih singkat dari password guessing karena metode brute force menggunakan beberapa tools cracking untuk mendapatkan password yang dicari.

5. Password Cracking

Password cracking adalah metoda untuk melawan perlindungan password yang dienkripsi yang berada di dalam system. Dengan anggapan

Password cracking adalah metoda untuk melawan perlindungan password yang dienkripsi yang berada di dalam system. Dengan anggapan

1.4 Prinsip Dasar Perancangan Sistem yang Aman

Adapun

dasar-dasar dari perancangan sistem yang aman adalah:

- Mencegah hilangnya data

- Mencegah masuknya penyusup

LAPISAN

KEAMANAN :

1. Lapisan Fisik :

- membatasi akses fisik ke mesin :

- Akses masuk ke ruangan komputer

- penguncian komputer secara hardware

- keamanan BIOS

- keamanan Bootloader

- back-up data :

- pemilihan piranti back-up

- penjadwalan back-up

- mendeteksi gangguan fisik :

- log file : Log pendek atau tidak lengkap, Log yang berisikan waktu yang aneh, Log dengan permisi atau kepemilikan yang tidak tepat, Catatan pelayanan reboot atau restart, Log yang hilang, masukan su atau login dari tempat yang janggal

- mengontrol akses sumber daya.

2. Keamanan lokal

Berkaitan dengan user dan hak-haknya :

Berkaitan dengan user dan hak-haknya :

- Beri mereka fasilitas minimal yang diperlukan.

- Hati-hati terhadap saat/dari mana mereka login, atau tempat seharusnya mereka login.

- Pastikan dan hapus rekening mereka ketika mereka tidak lagi membutuhkan akses.

3. Keamanan Root

- Jangan sekali-sekali login sebagai root, jika tidak sangat perlu.

- Jika terpaksa ingin menggunakan root, loginlah sebagai user biasa kemudian gunakan perintah su (substitute user)

- Jangan sekali-sekali menggunakan seperangkat utilitas, seperti rlogin/rsh/rexec (utilitas r) sebagai root. Semua itu menjadi sasaran banyak serangan, dan sangat berbahaya bila dijalankan sebagai root. Jangan membuat file .rhosts untuk root.

- Jangan pernah menggunakan “.”, yang berarti direktori saat ini dalam penyertaan path. Sebagai tambahan, jangan pernah menaruh direktori yang dapat ditulis pada jalur pencarian anda, karena hal ini memungkinkan penyerang memodifikasi atau menaruh file biner dalam jalur pencarian anda, yang memungkinkan mereka menjadi root ketika anda menjalankan perintah tersebut.

- Batasi penggunaan konsol untuk login sebagai root

- Selalu perlahan dan berhati-hati ketika menjadi root. Tindakan anda dapat mempengaruhi banyak hal. Pikir sebelum anda mengetik!

4. Keamanan File dan system file

- Directory home user tidak boleh mengakses perintah mengubah system seperti partisi, perubahan device dan lain-lain.

- Lakukan setting limit system file.

- Atur akses dan permission file : read, writa, execute bagi user maupun group.

- Selalu cek program-program yang tidak dikenal

5.

Keamanan Password dan Enkripsi

- Hati-hati terhadap bruto force attack dengan membuat password yang baik.

- Selalu mengenkripsi file yang dipertukarkan.

- Lakukan pengamanan pada level tampilan, seperti screen saver.

6.

Keamanan Kernel

- selalu update kernel system operasi.

- Ikuti review bugs dan kekurang-kekurangan pada system operasi.

7.

Keamanan Jaringan

- Waspadai paket sniffer yang sering menyadap port Ethernet.

- Lakukan prosedur untuk mengecek integritas data

- Verifikasi informasi DNS

- Lindungi network file system

- Gunakan firewall untuk barrier antara jaringan privat dengan jaringan eksternal

BAB II

Pokok Bahasan : ENKRIPSI dan DEKRIPSI

Pokok Bahasan : ENKRIPSI dan DEKRIPSI

·

Sub Pokok Bahasan :

1. Penyadi monoalfabetik.

Sub Pokok Bahasan :

1. Penyadi monoalfabetik.

·

2. Penyandi

polialfabetik.

·

3. Penggunaan

public key.

·

4. Metode enkripsi

DES (Data Encryption Standar).

2.1 Penyandi Monoalfabetik

merupakan setiap huruf digantikan dengan sebuah huruf. Huruf yang sama akan memikili pengganti yang sama. Misalnya huruf “a” digantikan dengan huruf “e”, maka setiap huruf “a” akan digantikan dengan huruf “e”.

merupakan setiap huruf digantikan dengan sebuah huruf. Huruf yang sama akan memikili pengganti yang sama. Misalnya huruf “a” digantikan dengan huruf “e”, maka setiap huruf “a” akan digantikan dengan huruf “e”.

- · Caesar

- · ROOT13

Pada sistem ini sebuah huruf digantikan dengan huruf yang letaknya 13 posisi

darinya. Sebagai contoh, huruf “A” digantikan dengan huruf “N”, huruf “B”

digantikan dengan huruf “O”, dan seterusnya. Enkripsi ini merupakan penggunaan

dari sandi Caesar dengan geseran 13. ROT13 biasanya digunakan di forum

internet, agar spoiler, jawaban teka-teki, kata-kata kotor, dan semacamnya

tidak terbaca dengan sekilas. Hal ini mirip dengan mencetak jawaban TTS secara

terbalik di surat kabar atau majalah.

2.2 Penyandian

Polialfabetik

merupakan suatu enkripsi dilakukan dengan mengelompokkan

beberapa huruf menjadi sebuah kesatuan (unit) yang kemudian dienkripsi. Metode

pada Penyandi Polialfabetik adalah Playfair. Playfair ini menggunakan tabel

5×5. Semua alfabet kecuali J diletakkan ke dalam tabel. Huruf J dianggap sama

dengan huruf I, sebab huruf J mempunyai frekuensi kemunculan yang paling kecil.

Berikut ini aturan-aturan proses enkripsi pada Playfair:

Berikut ini aturan-aturan proses enkripsi pada Playfair:

- Jika ada dua huruf terdapat pada baris kunci yang sama maka tiap huruf diganti dengan huruf di kanannya (pada kunci yang sudah diperluas)

- Jika dua huruf terdapat pada kolom kunci yang sama maka tiap huruf diganti dengan huruf di bawahnya (pada kunci yang sudah diperluas)

- Jika dua huruf tidak pada baris yang sama atau kolom yang sama, maka huruf pertama diganti dengan huruf pada perpotongan baris huruf pertama dengan kolom huruf kedua. Huruf kedua diganti dengan huruf pada titik sudut keempat dari persegi panjang yang dibentuk dari 3 huruf yang digunakan sampai sejauh ini

- Jika kedua huruf sama, maka letakkan sebuah huruf di tengahnya (sesuai kesepakatan).

- Jika jumlah huruf plainteks ganjil, maka tambahkan satu huruf pada akhirnya, seperti pada aturan ke-4.

Contoh

:

- Enkripsikan kata : SISTEM INFORMASI

- Kata Kunci : GUNADARMA

- Buang huruf yang sama dari kata kunci :

GUNADRM

- Tambahkan huruf yang lain setelahnya

GUNADRMBCEFHIKLOPQSTVWXYZ

- Buat tabel kunci yang diperluas dari kata2 diatas :

G

|

U

|

N

|

A

|

D

|

G

|

R

|

M

|

B

|

C

|

E

|

R

|

F

|

H

|

I

|

K

|

L

|

F

|

O

|

P

|

Q

|

S

|

T

|

O

|

V

|

W

|

X

|

Y

|

Z

|

V

|

G

|

U

|

N

|

A

|

D

|

- Kelompokan plain-text sesuai dengan aturan yang berlaku :

SI

– ST – EM – IN – FO – RM – AS – IZ

- Enkripsikan kumpulan kata diatas sesuai dengan rule dan tabel kunci :

SI

– ST – EM – IN – FO – RM – AS – IZ

QK

– TO – RB – QB – OV – MB – CY - LX

2.3 Penggunaan

Publik Key

Public Key Infrastructure (PKI) adalah sebuah cara untuk otentikasi, pengamanan data dan

perangkat anti sangkal. Secara teknis, PKI adalah implementasi dari berbagai

teknik kriptografi yang bertujuan untuk mengamankan data, memastikan keaslian

data maupun pengirimnya dan mencegah penyangkalan. Teknik-teknik kriptografi

yang digunakan antara lain:

- · fungsi hash,

- · algoritma enkripsi simetrik,

- · algoritma enkripsi asimetrik.

Fungsi

hash akan digunakan bersama dengan algoritma enkripsi asimetrik dalam bentuk

tanda

tangan digital untuk memastikan integritas dan keaslian berita/data berikut

pengirimnya.

Algoritma enkripsi simetrik digunakan untuk mengamankan data dengan cara

enkripsi.

Dalam PKI penggunaan algoritma enkripsi simetrik tidak langsung didefinisikan

tetapi

telah diimplementasikan oleh berbagai perangat lunak. Secara garis besar PKI

diwujudkan

dalam bentuk kolaborasi antar komponen-komponennya. Komponen-komponen

PKI

antara lain:

·

Subscriber,

· Certification Authority (CA),

·

Registration

Authority (RA),

·

Sertifikat

Digital.

Secara praktis wujud PKI adalah

penggunaan sertifikat digital. Sertifikat digital adalah sebuah file

komputer yang berisi data-data tentang sebuah public key, pemiliknya (subscriber atau CA), CA yang

menerbitkannya dan masa berlakunya.

komputer yang berisi data-data tentang sebuah public key, pemiliknya (subscriber atau CA), CA yang

menerbitkannya dan masa berlakunya.

2.4

Metode Enkripsi DES (Data Encryption

Standar).

DES merupakan salah satu algoritma

kriptografi cipher block dengan ukuran blok 64 bit dan ukuran kuncinya 56

bit. Algoritma DES dibuat di IBM, dan merupakan modifikasi

daripada algoritma terdahulu yang bernama Lucifer. Lucifer merupakan

algoritma cipher block yang beroperasi pada blok masukan 64 bit dan

kuncinya berukuran 28 bit. Pengurangan jumlah bit kunci pada DES dilakukan

dengan alasan agar mekanisme algoritma ini bisa diimplementasikan dalam satu

chip.

Skema global dari algoritma DES adalah sebagai berikut:

Blok

plainteks dipermutasi dengan matriks permutasi awal (initial permutation atau

IP).

·

Hasil

permutasi awal kemudian di-enciphering- sebanyak 16 kali (16 putaran). Setiap

putaran menggunakan kunci internal yang berbeda.

·

Hasil

enciphering kemudian dipermutasi dengan matriks permutasi balikan (invers

initial permutation atau IP-1 ) menjadi blok cipherteks.

BAB III

Pokok Bahasan : ENKRIPSI dan DEKRIPSI

Pokok Bahasan : ENKRIPSI dan DEKRIPSI

Sub Pokok Bahasan :

·

1. Contoh aplikasi untuk enkripsi dan

dekripsi.

·

2. Contoh penerapan pada stand alone

ataupun jaringan.

3.1 Contoh Aplikasi untuk Enkripsi dan

Dekripsi

- · AxCrypt

AxCrypt merupakan salah

satu alat terbaik untuk mengenkripsi segala berkas yang ada dalam komputermu.

AxCrypt adalah software enkripsi open-source terkemuka untuk

Windows. Software ini terintegrasi dengan Windows secara mulus untuk mengompres,

enkripsi, dekripsi, mengirim, dan bekerja dengan berkas secara individual.

DiskCryptor adalah solusi

enkripsi terbuka yang menawarkan enkripsi semua partisi disk,

termasuk partisi

sistem. Faktanya, keterbukaan berjalan kontras dengan situasi saat ini, dimana

kebanyakan software dengan fungsi yang sebanding benar-benar digunakan

untuk melindungi

data rahasia.

- ·

VeraCrypt

3.2 Contoh Penerapan pada Stand Alone

ataupun Jaringan

1.

Stand

alone

-

·

EasyCrypto

Deluxe

EasyCrypto adalah sistem dengan satu kunci (single key system) sehingga tidakdapat digunakan untuk mengenkripsi file yang akan dikirimkan ke orang lain. Perangkat ini lebihcocok untuk mengamankan file pribadi di PC.· Mooseoft EncrypterMooseoft Encryptor Merupakan perangkat enkripsi stand-alone lainnya yang amat mudahdigunakan. Untuk membantu menemukan kata sandi yang baik, Encryptor mempunyai pembuatkata sandi yang dapat membuatkan kata sandi secara acak.

EasyCrypto adalah sistem dengan satu kunci (single key system) sehingga tidakdapat digunakan untuk mengenkripsi file yang akan dikirimkan ke orang lain. Perangkat ini lebihcocok untuk mengamankan file pribadi di PC.· Mooseoft EncrypterMooseoft Encryptor Merupakan perangkat enkripsi stand-alone lainnya yang amat mudahdigunakan. Untuk membantu menemukan kata sandi yang baik, Encryptor mempunyai pembuatkata sandi yang dapat membuatkan kata sandi secara acak. - · PowerCrypt 2000

PowerCrypt

Menggunakan algoritma enkripsi yang relatif tidak dikenal dari GNU license

library yang bernama Zlib. Antar mukanya pun tidak terlalu mudah digunakan dan

juga tidak dapat diatur ukurannya.

- Kryptel

Kryptel merupakan perangkat yang elegan dan mudah digunakan sehingga ideal untuk mereka yang ingin menggunakan perangkat enkripsi yang sederhana karena bekerja denga cara drag and drop.

2. Jaringan - · PGP (Pretty Good Privacy)

program enkripsi yang memiliki tingkat keamanan cukup tinggi dengan menggunakan “private-

public key” sebagai dasar autentifikasinya.

Kelebihan :

ᣜ Aman

ᣜ Fleksibel

ᣜ Gratis

Kekurangan :

ᣜ Terdapat beberapa bug

Kelebihan :

ᣜ Aman

ᣜ Fleksibel

ᣜ Gratis

Kekurangan :

ᣜ Terdapat beberapa bug

- ·

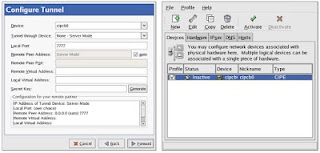

CIPE

(Crypto IP Encapsulation)

Cipe

(Crypto IP Encapsulation) diciptakan oleh Titz

Tujuan:

1. Menyediakan fasilitas interkoneksi subnetwork yang aman

2. Menanggulangi penyadapan

3. Analisa trafik

4. Injeksi paket palsu

Tujuan:

1. Menyediakan fasilitas interkoneksi subnetwork yang aman

2. Menanggulangi penyadapan

3. Analisa trafik

4. Injeksi paket palsu

- ·

SSH

(Secure Shell)

-

Program

yang melakukan loging terhadap komputer lain dalam jaringan

-

Mengeksekusi

perintah lewat mesin secara remote

-

Memindahkan

file dari satu mesin ke mesin laginnya.

Referensi

:

Tidak ada komentar:

Posting Komentar